1-5- سرویس های VRRP

پروتکل VRRP یکی از پروتکل های تامین قابلیت اطمینان و دسترسی پذیری بالای شبکه، از طریق انتخاب خودکار gateway ها است. این پروتکل چندین مسیریاب فیزیکی را در قالب یک مسیریاب مجازی تعریف میکند که اجازه می دهد چندین مسیریاب از یک آدرس IP مجازی یکسان بهره ببرند.

به عبارتی دیگر VRRP گروهی از مسیریاب را قادر می سازد که یک مسیریاب مجازی واحد که دارای یک آدرس مجازی واحد است، شکل دهند.

مسیریاب مجازی، نشان دهنده گروهی از مسیریاب ها است که به عنوان گروه VRRP شناخته می شود. این مسیریاب مجازی به عنوان gateway پیشفرض سرویس گیرنده ها عمل میکند. اگر مسیریاب فیزیکی که در حقیقت مسیریاب و هدایت بسته ها را انجام میدهد، با شکست مواجه شود، یک مسیریاب فیزیکی دیگر به صورت خودکار انتخاب خواهد شد تا عملیات آن را انجام دهد. مسیریابی که در هر لحظه عملیات هدایت بسته ها را انجام میدهد به عنوان مسیریاب Master شناخته میشود.

در پیکربندی VRRP ، یک مسیریاب به عنوان Master انتخاب میشود و دیگر مسیریاب ها به عنوان Backup انتخاب خواهند شد تا در صورت قطع ارتباط مسیریاب master بتوانند به عنوان master در گروه VRRP فعالیت کنند و دسترسی سرویس گیرنده ها را به شبکه تامین کنند.

یکی از جنبه های مهم پروتکل VRRP مقدار اولویت است که در تعیین مسیریاب های master و backup نقش دارد. مقدار اولویت به ازای هر اینترفیس تعریف شده و میتواند بین 1 تا 255 باشد. مقدار پیشفرض آن برابر 100 است.

1-1-5- تنظیم و پیکربندی سرویس VRRP

پیاده سازی و پیکربندی سرویس VRRP در سطح پیکربندی اینترفیس انجام میشود.

|

1 2 |

Zharf(config-if)# vrrp group-number ip virtual-ip-address Zharf(config-if)# no vrrp group-number |

برای ایجاد گروه VRRP و تخصیص آدرس IP به آن از این دستور استفاده میشود. برای حذف آن از شکل no دستور استفاده میشود.

مثال :

|

1 |

Zharf(config-if)# vrrp 1 ip 10.10.10.1 |

|

1 2 |

Zharf(config-if)# vrrp group-number priority <1-255> Zharf(config-if)# no vrrp group-number priority <1-255> |

برای تعیین مقدار اولویت اینترفیس در VRRP از این دستور استفاده میشود. برای حذف آن از شکل no دستور استفاده میشود.

نکته:

مسیریابی که اینترفیس آن بالاترین مقدار اولویت را داشته باشد به عنوان مسیریاب master انتخاب خواهد شد

|

1 2 |

Zharf(config-if)# vrrp group-number shutdown Zharf(config-if)# no vrrp group-number shutdown |

با اجرای این دستور میتوان سرویس VRRP را غیرفعال کرد.

|

1 2 |

Zharf(config-if)# vrrp group-number authentication text password Zharf(config-if)# no vrrp group-number authentication text password |

برای پیکربندی احراز هویت در VRRP از این دستور استفاده میشود. در دستور رمز عبور مورد استفاده برای احراز هویت درج میشود. برای غیر فعال کردن احراز هویت از شکل no دستور استفاده میشود

مثال:

|

1 |

Zharf(config-if)# vrrp 1 authentication text Zharfpouyan |

2-1-5- نمایش اطلاعات VRRP

دستورات نمایشی در سطح پیکربندی EXEC Privilge قرار دارند

|

1 |

Zharf# show vrrp brief |

از این دستور برای نمایش وضعیت سرویس VRRP و مشاهده نقش master و backup و اطلاعات مربوط به آدرس Ip مجازی و مقدار اولویت، استفاده میشود

2-5- سرویس DNS

DNS یک پایگاه داده توزیع شده است که در آن میتوان نام های دامنه ای یا Hostname ها را به آدرس های IP از طریق پروتکل DNS و یک سرور DNS، نگاشت کرد. هر آدرس IP یکتا میتواند یک hostname اختصاصی داشته باشد.

DNS به شما این امکان را می دهد تا به جای استفاده از آدرس های IP برای اتصال به یک کامپیوتر خاص در شبکه ای دیگر (یا برای دسترسی به یک سرویس راه دور)، از نام های دامنه ای استفاده کنید.

سرور DNS فهرستی از تمامی آدرس ها و نام های دامنه ای متعلق به آنها را در خود نگهداری کرده و پرس و جوهای DNS را کنترل و سازماندهی می کند.

1-2-5- تنظیم و پیکربندی DNS

|

1 2 |

Zharf(config)# ip dns server Zharf(config)# no ip dns server |

برای پیکربندی مسیریاب به عنوان یک سرور DNS در شبکه از این دستور در سطج پیکربندی سراسری استفاده میشود. برای غیر فعال کردن آن از شکل no دستور استفاده میشود

|

1 2 |

Zharf(config)# ip nameserver ip-address Zharf(config)# no ip nameserver ip-address |

در حالتی که مسیریاب در نقش سرویس گیرنده ی DNS باشد، به کمک این دستور آدرس IP سرور DNS به مسیریاب معرفی میشود. برای حذف آن از شکل no دستور استفاده میشود.

توجه داشته باشید که آدرس IP سرور باید برای مسیریاب قابل دسترسی باشد

اگر Server و Client هر دو روتر ژرف باشند نحوه معرفی سرور به کلاینت به شکل زیر خواهد بود و با اجرای دستور دوم آن را غیر فعال مینماییم.

|

1 |

Zharf(config)# ip domain-lookup domain-name dns-server-ip |

|

1 |

Zharf(config)#no ip domain-lookup domain-name |

|

1 2 |

Zharf(config)# ip domain-name name Zharf(config)# no ip domain- name |

برای تعیین نام دامنه ای برای مسیریاب از این دستور استفاده میشود. نام دامنه ای نامی است که در آن از کاراکتر “.” استفاده میشود. برای حذف نام دامنه ای از شکل no استفاده میشود

مثال:

|

1 |

Zharf(config)# ip domain-name Zharfpouyan.net |

|

1 2 |

Zharf(config)# ip domain-lookup domain-name dns-server-ip Zharf(config)#no ip domain-lookup domain-name |

برای فعال سازی قابلیت ترجمه نام ها بر روی مسیریاب از این دستور استفاده میشود. برای غیرفعال کردن آن از شکل no دستور استفاده میشود

|

1 2 |

Zharf(config)# ip host name ip-address Zharf(config)# no ip host name ip-address |

برای پیکربندی نام ها و آدرس IP مختص آنها برای سرور DNS از این دستور استفاده میشود. این دستور بر روی مسیریاب هایی استفاده میشود که سرور DNS هستند.

برای حذف پیکربندی ها از شکل no دستور استفاده میشود

مثال:

|

1 2 3 |

Zharf(config)# ip host R1 1.1.1.1 Zharf(config)# ip host R2 1.1.1.2 Zharf(config)# ip host R3 1.1.1.3 |

2-2-5- نمایش اطلاعات DNS

دستورات نمایشی در سطح پیکربندی EXEC Privilege هستند.

|

1 |

Zharf# show ip hosts |

از این دستور برای نمایش اطلاعات میزبان هایی که توسط دستور ip host برای مسیریاب پیکربندی شده اند استفاده میشود.

|

1 |

Zharf# show ip nameservers |

از این دستور برای نمایش سرورهای DNS که به کمک دستور ip nameserver ، برای مسیریاب پیکربندی شده اند، استفاده میشود.

3-5- سرویس Protocol Discovery

1-3-5- پیکربندی سرویس Protocol-discovery

سرویس protocol-discovery روی مسیریاب ژرف باید در سطح پیکربندی اینترفیس پیکربندی شود.

لازم به ذکر است این سرویس در اینترفیس های اترنت و E1 قابل فعال سازی است.

اینترفیس های اترنت :

|

1 2 |

Zharf (config)# interface gbeth number Zharf(config-if)# ip protocol-discovery |

اینترفیس های E1 :

|

1 2 |

Zharf(config)# interface serial number Zharf(config-if)# ip protocol-discovery |

برای غیر فعال کردن سرویس از شکل no دستور استفاده میشود

|

1 |

Zharf(config-if)# no ip protocol-discovery |

4-5- نمایش وضعیت سرویس Protocol-discovery

برای مشاهده بسته های عبوری مربوط به پروتکل های مختلف از اینترفیس مورد نظر میتوان از دستور زیر در سطح پیکربندی EXEC Privilege استفاده کرد

|

1 |

Zharf# show ip protocol-discovery [ protocol protocol-name ] |

با اعمال این دستور ، تمامی پروتکل های موجود و فعال در protocol-discovery به ترتیب اینترفیس هایی که این سرویس روی آنها فعال شده است نمایش داده میشوند.

با استفاده از سوییچ protocol در ادامه دستور و درج نام پروتکل مورد نظر میتوان خروجی دستور ار بر اساس پروتکل ها فیلتر کرد و منحصرآ ترافیک ورودی و خروجی یک پروتکل خاص را روی اینترفیس مورد نظر بررسی و مشاهده کرد.

مثال:

|

1 |

Zharf# show ip protocol-discovery protocol UDP |

5-5- سرویس AAA

AAA مخفف Authentication, Authorization and Accounting می باشد که سه محور اصلی در کنترل دسترسی هستند.

Authentication به معنای احراز هویت و درست یابی عناصر شناسایی ارائه شده از سوی کاربر ، تجهیزات یا نرم افزارهایی است که تقاضای استفاده و دسترسی به منابع شبکه را دارند . عناصر شناسایی یا همان Credential ها، در ابتدایی و معمول ترین حالت شامل نام کاربری و رمز عبور می باشند.

پس از ارائه عناصر شناسایی از سوی متقاضی، سیستم عناصر شناسایی را بانک اطلاعاتی مقایسه کرده و پذیرش یا عدم پذیرش دسترسی به منابع را صادر می کند.

در شبکه هایی با حجم و پیچیدگی نسبتأ بالا ، عمومأ با توجه به پردازش بالای مختص عمل احراز هویت ، سروری به صورت مستقل و مجزا به این امر اختصاص می یابد . در این روش از استاندارد ها و پروتکل های مختلفی همچون RADIUS و TACACS استفاده می گردد.

RADIUS و TACACS دو پروتکل رایج در احراز هویت هستند که به طور عمده در شبکه های کامپیوتری مورد استفاده قرار می گیرند.

1-5-5- معرفی ویژگی های TACACS

- TACACS از پروتکل TCPبا شماره پورت 49 استفاده میکند

- کل بسته را رمزنگاری میکند و امنیت بالایی دارد

- عملیات احراز هویت و سطح دسترسی دادن را از هم مجزا میکند

2-5-5- معرفی ویژگی های RADIUS

- RADIUS در قیاس با TACACS منابع CPU و RAM کمتری اشغال می کنند.

- RADUS از پروتکل UDP با شماره پورت های 1812 و 1645 برای عملیات احراز هویت و شماره پورت های 1813 و 1646 برای عملیات حسابرسی، استفاده میکند

- تنها قسمت مربوط به رمزهای عبور را در بسته رمزنگاری میکند

- عملیات احراز هویت و سطح دسترسی دادن را به صورت ترکیبی و ادغام شده باهم انجام میدهد

- برخی از پروتکل ها نظیر ARP , X.25 PDA را پشتیبانی نمی کند.

1-2-5-5- مراحل پیکربندی AAA در مسیریاب ژرف

در صورتی که نیاز به استفاده از سرور های AAA خارجی مانند RADIUS یا TACACS ، ابتدا باید این سرورها برای مسیریاب پیکربندی و معرفی شوند

پیکربندی و معرفی سرور TACACS

|

1 2 |

Zharf (config)# tacacs-server host ip-address [ port { port-number | default } ] key { 0 | 7 } password Zharf (config)# no tacacs-server host ip-address |

در این دستور آدرس سرور TACACS درج میشود. توجه داشته باشید که بین مسیریاب محلی و این سرور باید دسترسی برقرار باشد. در ادامه دستور میتوان شماره پورت TCP که سرور از آن استفاده میکند را مشخص کرد که میتواند عددی بین 1 تا 65535 باشد و یا میتوان با استفاده از سوییچ default از شماره پورت پیشفرض TACACS استفاده کرد.

در ادامه رمز عبور یا همان کلید مشترک بین مسیریاب محلی و سرور TACACS در دستور درج میشود. اگر مقدار رمز عبوری که وارد میکنید، یک متن ساده است از سوییچ 0 و اگر رمز عبور را به صورت متن رمز شده در دستور درج میکنید از سوییچ 7 استفاده کنید.

توجه داشته باشید که مقدار این رمزعبور باید بین مسیریاب محلی و سرور TACACS یکسان باشد.

برای حذف دستور از شکل no آن استفاده میشود

2. پیکربندی و معرفی سرور RADIUS

|

1 2 |

Zharf (config)# radius-server host ip-address port { port-number | default } key { 0 | 7 } password Zharf (config)# no radius-server host ip-address port { port-number | default } key { 0 | 7 } password |

در این دستور آدرس سرور RADIUS درج میشود. توجه داشته باشید که بین مسیریاب محلی و این سرور باید دسترسی برقرار باشد. در ادامه دستور شماره پورت UDP که سرور از آن استفاده میکند، مشخص میشود که میتواند عددی بین 0 تا 65535 باشد و یا میتوان با استفاده از سوییچ default از شماره پورت پیشفرض RADIUS استفاده کرد.

در ادامه رمز عبور یا همان کلید مشترک بین مسیریاب محلی و سرور RADIUS در دستور درج میشود. اگر مقدار رمز عبوری که وارد میکنید، یک متن ساده است از سوییچ 0 و اگر رمز عبور را به صورت متن رمز شده در دستور درج میکنید از سوییچ 7 استفاده کنید.

توجه داشته باشید که مقدار این رمزعبور باید بین مسیریاب محلی و سرور RADIUS یکسان باشد.

برای حذف دستور از شکل no آن استفاده میشود

3. تعریف لیست روش ها برای احراز هویت

|

1 |

Zharf (config)# aaa authentication login list-name { group { radius | tacacs+ } | local } {method -2} {method -3} … |

به کمک این دستور لیستی از روش ها برای احراز هویت عملیات login به تجهیز را مشخص میکنیم. پارامتر list-name مشخص کننده نام لیست روش های احراز هویت است که نامی محلی است و برای فراخوانی و فعال سازی این لیست مورد استفاده قرار میگیرد.

برای پیکربندی روش ارحزا هویت به صورت محلی، یعنی با استفاده از پایگاه داده محلی مسیریاب از سوییج local در دستور استفاده میشود.

برای استفاده از پایگاه داده های خارجی، مانند سرورهای RADIUS یا TACACS از سوییچ group به همراه نام مربوط به سرور مورد نظر در دستور استفاده میشود

نکته:

در این دستور میتوان تا سه روش احراز هویت را برای هر لیست تعریف کرد. در صورتی که روش اول پاسخگو نباشد، مسیریاب از روش احراز هویت دومی که در دستور تعیین شده است استفاده خواهد کرد.

برای مثال:

|

1 |

Zharf (config)# aaa authentication login list1 group radius group tacacs+ local |

در این نمونه اگر روش اول، یعنی سرور RADIUS پاسخگو نباشد، مسیریاب از روش دومی که در دستور مشخص شده است، یعنی سرور TACACS استفاده خواهد کرد و در نهایت اگر این روش هم پاسخگو نباشد مسیریاب از روش local برای احراز هویت استفاده خواهد کرد.

4. اعمال لیست احراز هویت

|

1 |

Zharf(config-line)# login authentication list-name |

این دستور بر روی line های VTY و Console اعمال میشود ( سطح پیکربندی line)

پارامتر list-name تعیین کننده نام لیست احراز هویتی است که قبلا پیکربندی و تعریف شده است و اکنون بر روی line فعال میشود

توجه داشته باشید که برای فعال سازی این نام باید با نام تعیین شده در دستور aaa authentication یکسان باشد.

6-5- سرویس های مانیتورینگ

1-6-5- پیکربندی سرویس NetFlow

NetFlow یک پروتکل شبکه است که برای جمعآوری اطلاعات ترافیک و جریان های IP طراحی و تولید شده است.

تجهیزاتی که از NetFlow پشتیبانی میکنند، قادر هستند تا اطلاعات ترافیک IP را بر روی اینترفیس هایی که NetFlow بر روی آنها فعال است، جمع آوری کنند و آنها را به یک سرور خارجی برای آنالیز اطلاعات ارسال کنند.

NetFlow دارای دو جزء کلیدی است :

- NetFlow Cache : منبع داده ای که اطلاعات جریان IPرا ذخیره می کند

- NetFlow Export : مکانیزم انتقالی که اطلاعات NetFlow را به یک سرور خارجی جهت گزارش گیری و آنالیز اطلاعات ارسال می کند .

|

1 2 |

Zharf(config-if)# ip route-cache flow Zharf(config-if)# no ip route-cache flow |

از این دستور در سطح پیکربندی اینترفیس برای فعال کردن NetFlow بر روی اینترفیس مورد نظر استفاده می شود. اجرای این دستور باعث می شود که مسیریاب، اطلاعات ترافیک IP را بر روی اینترفیس مورد نظر جمع آوری کند. برای غیر فعال کردن NetFlow بر روی اینرتفیس از شکل no دستور استفاده میشود.

|

1 2 |

Zharf(config)# ip flow-export version { 1 | 5 | 9 } Zharf(config)# no ip flow-export version |

از این دستور در سطح پیکربندی سراسری برای تعیین نسخه NetFlow استفاده میشود. برای حذف دستور از شکل no آن استفاده میشود.

|

1 |

Zharf(config)# ip flow-export destination { ip-address | hostname } udp-port-num |

این دستور در سطح پیکربندی سراسری برای تعیین و معرفی سرور NetFlow استفاده میشود.

میتوان سرور را به کمک آدرس IP و یا نام آن در دستور درج کرد. در ادامه دستور باید شماره پروت UDP مورد استفاده توسط سرور نیز درج شود که میتواند عددی بین 1 تا 65535 باشد. از طریق این پورت اطلاعات به سرور NetFlow جهت آنالیز ارسال میشوند

مثال :

پیکربندی های زیر NetFlow را بر روی اینترفیس gbeth 1 مسیریاب فعال میکند و سپس سرور NetFlow به آدرس 192.168.10.1 را با شماره پورت 2000 برای مسیریاب معرفی میکند. همچنین نسخه NetFlow نسخه 9 در نظر گرفته شده است

|

1 2 3 4 |

Zharf(config)# interface gbeth 1 Zhaf (config-if)# ip route-cache flow Zharf(config)# ip flow-export version 9 Zharf(config)# ip flow-export destination 192.168.1.10 2000 |

2-6-5- نمایش وضعیت NetFlow

با استفاده از دستور زیر میتوان جریان های فعال را مشاهده کرد.

|

1 |

Zharf# show ip flow export |

با استفاده از نرم افزارهای NetFlow analyzer در سیستم مقصد نیز میتوان به بررسی جریان ها پرداخت .

3-6-5- پیکربندی سرویس Syslog

Syslog پروتکل لاگ گیری از پیام ها است. این پیام ها پیام های اطلاع رسانی وقایع و رویدادهای مربوط به مسیریاب هستند که به کمک پروتکل Syslog به یک سرور خارجی برای تحلیل، بررسی و ثبت شدن ارسال میشوند.

سرویس Syslog به صورت پیشفرض بر روی مسیریاب ژرف فعال است.

از دستور زیر برای معرفی و پیکربندی سرور Syslog به مسیریاب استفاده میشود.

|

1 2 |

Zharf(config)# logging host { ip-address | hostname } Zharf(config)# no logging host { ip-address | hostname } |

برای معرفی سرور Syslog به کمک این دستور میتوان از آدرس IP آن و یا نام آن استفاده کرد. توجه داشته باشید که مسیریاب باید به آدرس سرور دسترسی داشته باشد.

برای حذف دستور از شکل no آن استفاده میشود.

|

1 2 |

Zharf(config)# logging trap logging-severity-level Zharf(config)# no logging trap |

به کمک این دستور مشخص میشود چه پیام هایی باید به سرور Syslog ارسال شوند. برای حذف آن از فرمت no دستور استفاده می گردد.

هنگامی که رویدادی در شبکه اتفاق می افتد، تجهیزات شبکه میتوانند این اتفاق را در قالب یک پیغام به سرور syslog ارسال کنند .این پیغام ها دارای سطوح مختلفی هستند که اصطلاحا به آنها درجه ی Severity گفته میشود.

این سطوح از 0 تا 7 شماره گذاری شده اند و هر سطح پیام های خاص همان سطح را تولید و ارسال میکند.

نوع پیغام و شماره آن در زیر لیست شده است :

- Level 0 : Emergency

- Level 1 : Alert

- Level 2 : Critical

- Level 3 : Error

- Level 4 : Warning

- Level 5 : Notification

- Level 6 : Informtional

- Level 7 : Debuggingتوجه داشته باشید که فعال کردن هر سطح از Severity باعث فعال شدن سطوح پایین تر نیز میشود. برای مثال اگر سطح 4 فعال شود سطوح 1 ، 2 و 3 نیز فعال خواهند شد. بنابراین فعال کردن سطح 7 که مربوط به پیام های دیباگ است باعث تولید حجم بسیار بالایی از پیام های Syslog خواهد شد.

در این دستور میتوان نوع پیام را هم بر اساس شماره آن و هم بر اساس نام آن مشخص کرد .

به عنوان مثال دو دستور زیر معادل هم می باشند:

12Zharf(config)# logging trap 6Zharf(config)# logging trap informationalسرویس audit یک سرویس امنیتی محسوب می شود که هدف از آن، بررسی رفتار کاربران در هنگام استفاده از روتر است. این رفتارها به صورت لاگ ذخیره می شوند. از جمله این رفتارها میتوان به ورود و خروج کاربران، لاگین های موفق و ناموفق، لیست دستورات اجرا شده توسط هر کاربر، نوع اتصال به روتر اعم از کنسول ، Telnet و SSH ، و زمان و آدرس IP کاربرخواهد بود که در ادامه به بررسی هر یک از این موارد خواهیم پرداخت.

ابزارهای مورد نیاز برای این تست عبارتند از :

- Syslog watcher

- Putty

- Bitvise SSH Client

این سرویس به دو صورت لاگ ها را مدیریت میکند.

به این صورت که میتواند لاگ ها را به یک سرور Syslog ارسال کند و یا 20 لاگ آخر را به صورت محلی ذخیره کند که البته این لاگ ها در حافظه RAM نگهداری شده و پس از ریبوت تجهیز پاک خواهند شد.

برای تست این سرویس ابتدا باید یک سرور Syslog را برای مسیریاب پیکربندی کنید و سپس سرویس Audit را فعال کنید:

Zharf (config)# logging host 192.168.0.61

Zharf (config)# logging trap debugging

Zharf (config)# service audit enable

با فعال شدن سرویس ، باید پیغام Audtit service enble به سرور Syslog ارسال شده باشد. با disable شدن آن نیز پیغام مناسب ثبت خواهد شد.

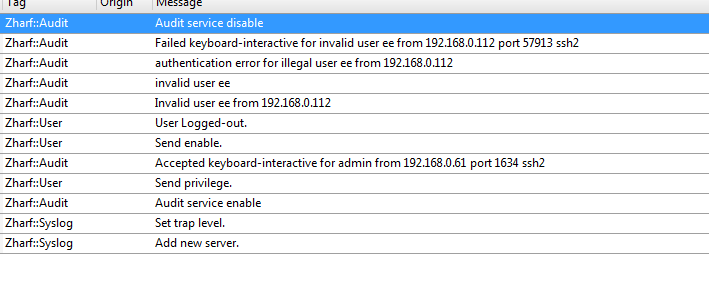

برای تست لاگین های موفق و ناموفق کاربران باید نمونه تست هایی با Telnet ، SSH و کنسول انجام شود به صورتی که در هر مرتبه رمز عبورهای صحیح و غلط برای هر تست وارد شود تا نتیجه لاگ آن قابل مشاهده باشد. به لاگ زیر دقت کنید.

7-5. سرویس Auditing

سرویس audit یک سرویس امنیتی محسوب می شود که هدف از آن، بررسی رفتار کاربران در هنگام استفاده از روتر است. این رفتارها به صورت لاگ ذخیره می شوند. از جمله این رفتارها میتوان به ورود و خروج کاربران، لاگین های موفق و ناموفق، لیست دستورات اجرا شده توسط هر کاربر، نوع اتصال به روتر اعم از کنسول ، Telnet و SSH ، و زمان و آدرس IP کاربرخواهد بود که در ادامه به بررسی هر یک از این موارد خواهیم پرداخت.

ابزارهای مورد نیاز برای این تست عبارتند از :

- Syslog watcher

- Putty

- Bitvise SSH Client

این سرویس به دو صورت لاگ ها را مدیریت میکند.

به این صورت که میتواند لاگ ها را به یک سرور Syslog ارسال کند و یا 20 لاگ آخر را به صورت محلی ذخیره کند که البته این لاگ ها در حافظه RAM نگهداری شده و پس از ریبوت تجهیز پاک خواهند شد.

برای تست این سرویس ابتدا باید یک سرور Syslog را برای مسیریاب پیکربندی کنید و سپس سرویس Audit را فعال کنید:

|

1 2 3 4 |

Zharf (config)# logging host 192.168.0.61 Zharf (config)# logging trap debugging Zharf (config)# service audit enable |

با فعال شدن سرویس ، باید پیغام Audtit service enble به سرور Syslog ارسال شده باشد. با disable شدن آن نیز پیغام مناسب ثبت خواهد شد.

برای تست لاگین های موفق و ناموفق کاربران باید نمونه تست هایی با Telnet ، SSH و کنسول انجام شود به صورتی که در هر مرتبه رمز عبورهای صحیح و غلط برای هر تست وارد شود تا نتیجه لاگ آن قابل مشاهده باشد. به لاگ زیر دقت کنید.

سرویس Audit توانایی شناسایی عدم موفقیت لاگین در SSH را دارد. به این صورت که اگر کاربری الگوریتم های رمزنگاری متفاوتی به کار برده باشد که قادر به لاگین به مسیریاب نباشد آنگاه این سرویس تشخیص خواهد داد.

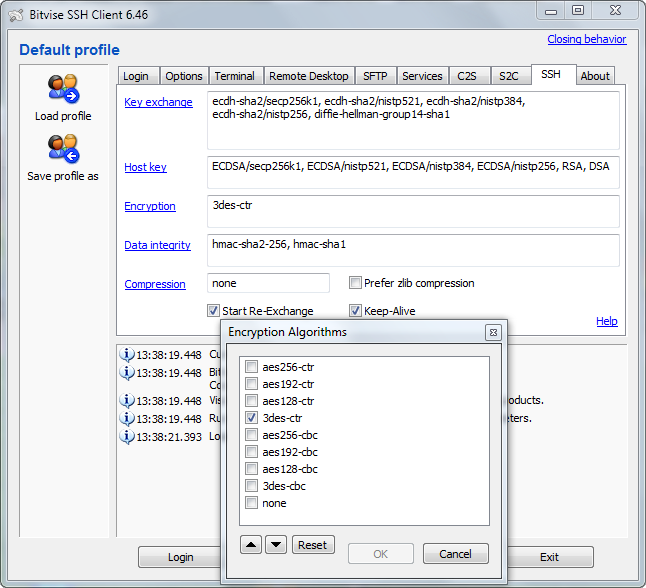

برای تست این مورد از ابزار Bitvise SSH Client میتوان استفاده کرد. ابتدا نرم افزار را باز کرده و به قسمت SSH مطابق شکل زیر بروید.

با کلیک بر روی هر از موارد Key exchange ، Host Key ، Encryption و … ، پنجره ای مشابه بالا باز خواهد شد که میتوان الگوریتم های مورد استفاده برای برقرای ارتباط SSH با مسیریاب را انتخاب کرد. برای تست میتوان هیچ یک از الگوریتم های رمزنگاری را انتخاب نکرد و سپس به روتر SSH زد. در این صورت پیغام مناسب Audit لاگ خواهد شد.

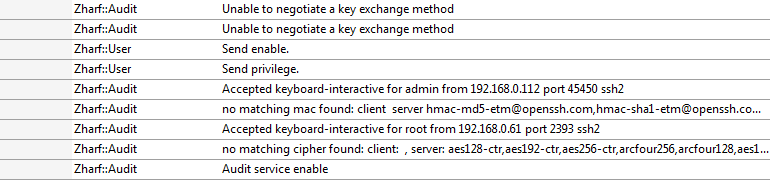

به تصویر زیر که در اثر عدم تطابق الگوریتم های رمزنگاری SSH client و SSH server ( مسیریاب) اتفاق افتاده است توجه کنید.

برای مشاهده 20 لاگ آخر که در حافظه موقت روتر ذخیره شده اند از دستور زیر میتوان استفاده کرد.

|

1 |

Zharf# show logging audit |

8-5. پیکربندی سرویس IPSec

IPsec که مخفف عبارت Internet Protocol Security است، یک مجموعه پروتکل برای ایمن کردن ارتباطات پروتکل اینترنت (IP) میباشد که برای این منظور از احراز هویت و همچنین رمزنگاری بستههایIP مربوط به یک نشست استفاده میکند.

این سرویس شامل تعدادی پروتکل برای احراز هویت دو طرفه بین سیستم ها در زمان شروع ارتباط، و انتقال کلیدهای رمزنگاری که در طی ارتباط استفاده میشوند، میباشد.

برای راهاندازیVPN بین دو سیستم از IPsec استفاده میکنیم.

برای ایجاد ارتباط امن در یک شبکه میتوان از ابزارهای مختلفی نظیرSSL ، TLS و یاSSH استفاده نمود، ولی از آنجاییکه این ابزارها در مدل TCP/IP در لایه بالاتر عمل میکنند، لازم است نرم افزاری که میخواهد از این ابزارها استفاده کند، برای این منظور طراحی شده باشد. بر خلاف این موارد، IPsec از تمام ترافیک عبوری بر روی شبکه IP محافظت میکند و نیازی نیست که برنامه کاربردی که نیاز به ارتباط ایمن دارد، برای این منظور طراحی مجدد شود.

IPsec برای انجام عملیات مختلف از پروتکلهای زیر استفاده میکند:

- AH – Authentication Headers : وظیفه این پروتکل تضمین درستی دادهها در یک اتصال بدون ارتباط (Connectionless) و احراز هویت منبع داده برای IP datagram و همچنین محافظت در برابر pمله Replay میباشد.

- ESP – Encapsulating Security Payloads : وظیفه این پروتکل تضمین محرمانه بودن، احراز هویت منبع داده، درستی اتصال در حالت بدون ارتباط (connectionless) و سرویسanti-replay میباشد.

- SA – Security Associations : وظیفه این پروتکل تدارک مجموعه ای از الگوریتم ها و داده است که پارامتر های مورد نیاز برای انجام عملیات AH و ESP را شامل میشود. این پروتکل از ISAKMP – Internet Security Association and Key Management Protocol که شامل یک چارچوب برای تصدیق هویت و تبادل کلید است استفاده میکند.

1-8-5. راه اندازی سرویس IPSec بین دو مسیریاب

برای راه اندازی سرویس IPsec بین دو مسیریاب، باید در هر کدام از این دو مسیریاب، تنظیماتی اعمال شود. تنظیم پارامترهای ارتباطی IPsec در سطح پیکربندی سراسری انجام میشود.

در زیر دستورات مربوط به راه اندازی سرویس IPsec توضیح داده شده است.

تعریف ISAKMP Policy :

|

1 |

ZHARF(config)# crypto isakmp policy number |

در این دستور شماره ای که درج میشود در واقع مقدار اولویت protection suite است که میتواند عددی بین 1 تا 10000 باشد

با اعمال این دستور روتر وارد سطح پیکربندی isakmp policy شده و آماده دریافت دستورات کاربر میباشد

|

1 |

ZHARF(config-isakmp)# |

دستورات مهم در سطح پیکربندی isakmp Policy:

- authentication

با استفاده از این دستور می توان نوع احراز هویت IPSec را تعیین کرد. در حال حاضر مسیریاب ژرف فقط از یک روش پشتیبانی می کند.

|

1 |

ZHARF(config-isakmp)# authentication pre-share |

- Encryption

الگوریتم رمزنگاری در فاز اول IPsec یا همان تبادل اطلاعات کلیدها مشخص می نماید.

|

1 |

ZHARF(config-isakmp)# encryption { 3des | aes | blowfish | camellia | des } |

- group

تنظیم گروه Diffie-Hellman برای policy مورد نظر

|

1 |

ZHARF(config-isakmp)# group { 1 | 2 | 5 } |

- hash

الگوریتم احراز هویت را در فاز اول IPsec یا همان تبادل اطلاعات کلیدها مشخص می نماید.

|

1 |

ZHARF(config-isakmp)# hash { MD5 | sha1 | sha256 | sha382 | sha512 } |

- lifetime

تعیین زمان بر حسب ثانیه انقضا برای ISAKMP-SA

|

1 |

ZHARF(config-isakmp)# lifetime <60-86400> |

تعریف ISAKMP key

با استفاده از این دستور میتوانیم pre-share key مورد نظر را برای مسیریاب راه دور مشخص کرد

|

1 |

ZHARF(config)# crypto isakmp key password address ip-address |

در این دستور مقدار کلید یا همان رمزعبور برای احراز هویت مسیریاب راه دور تعیین میشود. این کلید توسط هر دو مسیریاب در IPsec باید استفاده و تعریف شود. در ادامه دستور آدرس IP مسیریاب راه دور درج میشود

تعریف IPsec transform-set

|

1 |

ZHARF(config)# crypto ipsec transform-set name { ah-md5-hmac | ah-sha-hmac | ah-sha256-hmac | ah-sha284-hmac | ah-sha512-hmac | esp-3des | esp-aes | esp-blowfish | esp-camellia | esp-des | esp-md5-hmac |esp-sha-hmac | esp-sha256-hamc | esp-sha384-hamc | esp-sha512-hmac } [ transform-set-2 ] [ transform-set-3 ] |

name :نامی انتخابی برای transform-set تعریف شده

با استفاده از این دستور می Transform set ها را برای IPSec مشخص میکنیم. همچنین در این مرحله الگوریتم رمز نگاری و الگوریتم احراز هویت در فاز دوم IPSec مشخص می شود

با اجرای این دستور خط فرمان وارد سطح پیکربندی جدید می شود:

|

1 |

ZHARF(cfg-crypto-trans)# |

دستوراتی که در این سطح قرار دارند عبارتند از:

mode: با استفاده از این دستور می توان نوع تبادل اطلاعات را مشخصی کرد.

|

1 |

ZHARF(cfg-crypto-trans)#mode { tunnel | transport } |

تعریف IPsec Profile

|

1 |

ZHARF(config)# crypto ipsec profile name |

با اجرای دستور بالا روتر وارد سطح پیکربندی ipsec profile شده و آماده ثبت تعریف کاربر از ipsec profile می باشد.

دستوراتی که در این سطح پیکربندی وجود دارند عبارتند از:

set pfs :ثبت گروه Diffie-Hellman برای profile مورد نظر

|

1 |

ZHARF(config-ipsec)# set pfs{ group1 | group2 | group5 } |

set security-association : تعیین زمان انقضا برای IPsec-SA

|

1 |

ZHARF(config-ipsec)# set security-association lifetime seconds <120-86400> |

set transform-set : به وسیله ی این دستور می توانید transform-set که قبلا پیکربندی شده است را به پروفایل جاری ضمیمه کنید.

|

1 |

ZHARF(config-ipsec)# set transform-set name |

و در نهایت با اعمال پروفایل IPsec ساخت شده در Tunnel، ترافیک های Tunnel مورد نظر با استفاده از Ipsec محافظت و رمز نگاری می شود.

برای اینکار نیاز است وارد سطح پیکربندی اینترفیس tunnel شده و دستور زیر را اجرا کنید:

|

1 |

ZHARF(config-if)# tunnel protection ipsec profile name |

name :نام پروفایل IPSec

1-4-4. راه اندازی سرویس IPSec Site-to-Site بین دو مسیریاب

برای راه اندازی سرویس IPsec بین دو مسیریاب، باید در هر کدام از این دو مسیریاب، تنظیماتی اعمال شود.

برای تنظیم پارامترهای ارتباطی IPsec، از طریق سطح پیکربندی سراسری استفاده میشود.

در زیر دستورات مربوط به راه اندازی سرویس IPsec توضیح داده شده است.

تعریف ISAKMP Policy :

|

1 |

ZHARF(config)#crypto isakmp policy number |

number: شماره policy تعریف شده

با اجرای این دستور روتر وارد سطح پیکربندی isakmp policy شده و آماده دریافت دستورات کاربر میباشد

دستورات مهم در سطح پیکربندی Isakmp Policy:

authentication : با استفاده از این دستور می توانیم نوع احراز هویت IPSec را تعیین کنیم. در حال حاضر مسیریاب ژرف فقط از یک متد پشتیبانی می کند.

|

1 |

ZHARF(config-isakmp)#authentication pre-share |

Encryption: الگوریتم رمزنگاری در فاز اول IPsec یا همان تبادل اطلاعات کلیدها را مشخص می نماید.

|

1 |

ZHARF(config-isakmp)#encryption { 3des | aes | blowfish | camellia | des } |

group: تنظیم گروه Diffie-Hellman برای policy مورد نظر

|

1 |

ZHARF(config-isakmp)#group { 1 | 2 | 5 } |

hash: الگوریتم Hash را در فاز اول IPsec یا همان تبادل اطلاعات کلیدها مشخص می نماید.

|

1 |

ZHARF(config-isakmp)#hash { MD5 | sha1 } |

lifetime: تعیین زمان انقضا برای ISAKMP-SA

|

1 |

ZHARF(config-isakmp)#lifetime <60-86400> |

تعریف ISAKMP key

با استفاده از این دستور میتوانیم pre-share key مورد نظر را برای مسیریاب راه دور مشخصی کرد

|

1 |

ZHARF(config)# crypto isakmp key Key address ip-address |

key : کلیدی که برای احراز هویت برای طرف مسیریاب راه دور، توسط هر یک از طرفین تبادل، ارائه می شود.

ip-address: آدرس IP مسیریاب راه دور

تعریف crypto map :

|

1 |

Zharf(config)# crypto map name <1-65535> ipsec-isakmp |

name : نامی انتخابی برای crypto map تعریف شده

<1-65535> : شماره خط crypto map تعریف شده برای اعمال دستورات

با اجرای این دستور ، مسیریاب وارد سطح config-crypto-map شده و آماده دریافت دستورات کاربر میباشد

دستوراتی که در این سطح قرار دارند عبارتند از:

|

1 |

Zharf(config-crypto-map)# set peer { ip-address | hostname } |

ip-address: آدرس IP طرف مقابل برای برقراری IPsec

hostname: Hostname طرف مقابل برای برقراری IPsec

|

1 |

Zharf(config-crypto-map)# set transform-set name |

name :نام انتخاب شده برای transform-set در تنظیمات قبلی

|

1 |

Zharf(config-crypto-map)# match address acl-number |

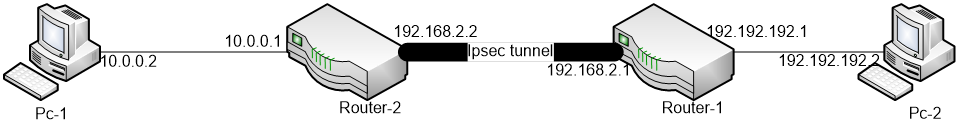

2-4-4. نمونه ای از پیکربندی سرویس IPSec

در زیر نمونه ای از تنظیمات سرویس IPSec در مسیریاب ژرف آورده شده است.

تنظیمات لازم روی Router-1:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 |

ZHARF1(config)#interface gbeth0 ZHARF1(config-if)#ip address 192.168.2.1 255.255.255.0 ZHARF1(config)#interface gbeth1 ZHARF1(config-if)#ip address 192.192.192.1 255.255.255.0 ZHARF1(config)#ip route 10.0.0.0/24 1.1.1.2 ZHARF1(config)#crypto isakmp policy 1 ZHARF1(config-isakmp)#authentication pre-share ZHARF1(config-isakmp)#encryption aes ZHARF1(config-isakmp)# hash md5 ZHARF1(config-isakmp)# exit ZHARF1(config)#crypto isakmp key test address 192.168.2.2 ZHARF1(config)#crypto ipsec transform-set t1 esp-aes esp-md5-hmac ZHARF1(config)#crypto ipsec profile p1 ZHARF1(config-ipsec)# set transform-set t1 ZHARF1(config-if)# interface tunnel1 ZHARF1(config-if)# ip address source 1.1.1.1 destination 1.1.1.2 netmask 255.255.255.0 ZHARF1(config-if)# tunnel source 192.168.2.1 ZHARF1(config-if)# tunnel destination 192.168.2.2 ZHARF1(config-if)# tunnel protection ipsec profile p1 |

تنظیمات لازم روی Router-2:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 |

ZHARF2(config)#interface gbeth0 ZHARF2(config-if)#ip address 192.168.2.2 255.255.255.0 ZHARF2(config)#interface gbeth1 ZHARF2(config-if)#ip address 10.0.0.1 255.0.0.0 ZHARF2(config)#ip route 192.192.192.0/24 1.1.1.1 ZHARF2(config)#crypto isakmp policy 1 ZHARF2(config-isakmp)#authentication pre-share ZHARF2(config-isakmp)# encryption aes ZHARF2(config-isakmp)# hash md5 ZHARF2(config-isakmp)# exit ZHARF2(config)#crypto isakmp key test address 192.168.2.1 ZHARF2(config)#crypto ipsec transform-set t1 esp-aes esp-md5-hmac ZHARF2(config)#crypto ipsec profile p1 ZHARF2(config-ipsec)# set transform-set t1 ZHARF2(config-if)# interface tunnel1 ZHARF2(config-if)# ip address source 1.1.1.2 destination 1.1.1.1 netmask 255.255.255.0 ZHARF2(config-if)# tunnel source 192.168.2.1 ZHARF2(config-if)# tunnel destination 192.168.2.2 ZHARF2(config-if)# tunnel protection ipsec profile p1 |

تنظیمات لازم بر روی سیستم های مجاور مسیریاب ها:

تنظیم مسیریابی ایستا (تنظیم default gateway) بر روی هر سیستم مجاور مسیریاب

پس از اعمال تنظیمات ذکر شده باید آدرس 10.0.0.2 از Router-1 قابل دسترس باشد (Ping برقرار باشد)

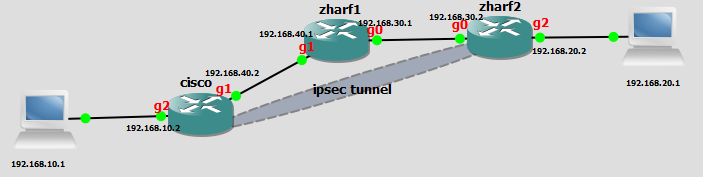

2-8-5. پیکربندی سرویس IPSec میان سیسکو و ژرف

یکی از ویژگی های مسیریاب ژرف ، توانایی برقراری ارتباط IPsec با مسیریاب سیسکو می باشد. این ارتباط می تواند در حالت tunnel برقرار شود که در مثال زیر این موضوع نشان داده شده است

پیکربندی مسیریاب ژرف:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

ZHARF(config)# interface gbeth 0 ZHARF(config-if)# ip address 192.168.1.1/24 ZHARF(config-if)# no shutdown ZHARF(config-if)# exit ZHARF(config)#crypto isakmp policy 1 ZHARF(config-isakmp)#authentication pre-share ZHARF(config-isakmp)# encryption aes ZHARF(config-isakmp)# hash md5 ZHARF (config-isakmp)# exit ZHARF(config)#crypto isakmp key test address 192.168.1.2 ZHARF(config)#crypto ipsec transform-set t1 esp-aes esp-md5-hmac ZHARF(config)#crypto ipsec profile p1 ZHARF(config-ipsec)# set transform-set t1 ZHARF(config-if)# interface tunnel1 ZHARF(config-if)# ip address source 1.1.1.1 destination 1.1.1.2 netmask 255.255.255.0 ZHARF(config-if)# tunnel source 192.168.1.1 ZHARF(config-if)# tunnel destination 192.168.1.2 ZHARF(config-if)# tunnel protection ipsec profile p1 |

پیکربندی مسیریاب سیسکو :

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

CISCO(config)# Interface gigabitEthernet 0/0 CISCO(config-if)# ip address 192.168.1.2 255.255.255.0 CISCO(config-if)# no shutdown CISCO(config-if)# exit CISCO(config)# crypto isakmp policy 1 CISCO(config-isakmp)#encryption aes CISCO(config-isakmp)#hash md5 CISCO(config-isakmp)#authentication pre-share CISCO(config-isakmp)#exit CISCO(config)# crypto isakmp key test address 192.168.1.1 CISCO(config)# crypto ipsec transform-set AES_MD5 esp-aes esp-md5-hmac CISCO(cfg-crypto-trans)#exit CISCO(config)#crypto ipsec profile prf1 CISCO(ipsec-profile)#set transform-set AES_MD5 CISCO(ipsec-profile)#exit CISCO(config)#interface Tunnel 1 CISCO(config-if)#ip address 1.1.1.2 255.255.255.0 CISCO(config-if)#tunnel source 192.168.1.2 CISCO(config-if)#tunnel destination 192.168.1.1 CISCO(config-if)#tunnel protection ipsec profile prf1 |

برای اطمینان از صحت ارتباط IPsec و انتقال بسته ها با تگ esp مراحل زیر انجام میشود:

- فعال کردن ip protocol-discovery روی اینترفیس gbeth0 مسیریاب ژرف

|

1 2 |

ZHARF(config)#interface gbeth0 ZHARF(config-if)# ip protocol-discovery |

- بررسی در دسترس بودن آدرس 1.1.1 از مسیریاب سیسکو ( تعداد 100 بسته ارسال میکنیم)

|

1 |

CISCO#ping 1.1.1.1 re 100 |

- اعمال دستور show ip protocol–discovery در مسیریاب ژرف و مشاهده بسته های esp

|

1 |

ZHARF# show ip protocol-discovery protocol esp |

3-8-5. پیکربندی سرویس IPSec میان سیسکو و ژرف (site-to-site)

تنظیمات روتر Zharf1

|

1 2 3 4 5 6 7 8 9 10 11 |

Zharf1(config)#interface gbeth 1 Zharf1 (config-if)#ip address 192.168.40.1/24 Zharf1 (config-if)#no shutdown Zharf1 (config-if)#exit Zharf1 (config)#interface gbeth 0 Zharf1 (config-if)#ip address 192.168.30.1/24 Zharf1 (config-if)#no shutdown Zharf1 (config-if)#exit Zharf1 (config)# router ospf Zharf1 (config-router)# network 192.168.40.0 255.255.255.0 area 0 Zharf1 (config-router)# network 192.168.30.0 255.255.255.0 area 0 |

تنظیمات روتر Zharf2

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

Zharf2(config)# crypto isakmp policy 1 Zharf2 (config-isakmp)# authentication pre-share Zharf2 (config-isakmp)# encryption aes Zharf2 (config-isakmp)# hash md5 Zharf2 (config-isakmp)# exit Zharf2 (config)# crypto isakmp key test address 192.168.40.2 Zharf2 (config)# crypto ipsec transform-set t1 esp-aes esp-md5-hmac Zharf2 (config)# crypto map test 10 ipsec-isakmp Zharf2 (config-crypto-map)# set transform-set t1 Zharf2 (config-crypto-map)# set peer 192.168.40.2 Zharf2 (config-crypto-map)# match address 110 Zharf2 (config-crypto-map)# exit Zharf2 (config)# interface gbeth 2 Zharf2 (config-if)# ip address 192.168.20.2/24 Zharf2 (config-if)# no shutdown Zharf2 (config)# interface gbeth 0 Zharf2 (config-if)# ip address 192.168.30.2/24 Zharf2 (config-if)# no shutdown Zharf2 (config-if)# crypto map test Zharf2 (config)# access-list 110 permit ip host 192.168.20.1 host 192.168.10.1 Zharf2 (config)# router ospf Zharf2 (config-router)# network 192.168.20.0 255.255.255.0 area 0 Zharf2 (config-router)# network 192.168.30.0 255.255.255.0 area 0 |

تنظیمات سیسکو

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 |

cisco(config)# crypto isakmp policy 1 cisco (config-isakmp)# encryption aes cisco (config-isakmp)# hash md5 cisco (config-isakmp)# authentication pre-share cisco (config-isakmp)# exit cisco (config)# crypto isakmp key test address 192.168.30.2 cisco (config)# crypto ipsec transform-set AES_MD5 esp-aes esp-md5-hmac cisco (config)# crypto map test 10 ipsec-isakmp cisco (config-crypto-map)#set transform-set AES_MD5 cisco (config-crypto-map)#set peer 192.168.30.2 cisco (config-crypto-map)#match address 110 cisco (config-crypto-map)#exit cisco (config)# interface gigabitEthernet 0/1 cisco (config-if)# ip address 192.168.40.2 255.255.255.0 cisco (config-if)# no shutdown cisco (config-if)# crypto map test cisco (config-if)#exit cisco (config)# interface gigabitEthernet 0/2 cisco (config-if)# ip address 192.168.10.2 255.255.255.0 cisco (config-if)# no shutdown cisco (config-if)# exit cisco (config)# access-list 110 permit ip host 192.168.10.1 host 192.168.20.1 cisco (config)# router ospf 1 cisco (config-router)# network 192.168.40.0 0.0.0.255 area 0 cisco (config-router)# network 192.168.10.0 0.0.0.255 area 0 |

تنظیمات لازم بر روی سیستم های مجاور مسیریاب ها:

تنظیم مسیریابی ایستا (تنظیم default gateway) بر روی هر سیستم مجاور مسیریاب

پس از اعمال تنظیمات ذکر شده باید آدرس 1.1.1.2 از pc(192.168.20.1) قابل دسترس باشد.

5-8-4. سرویس DPD

IPsec دارای نوعی پیام های دوره ای Keep Alive به نام DPD یا Dead Peer Detection است که از آن برای مطلع شدن از وضعیت مسیریاب های همسایه استفاده میکند

حالت های ارسال پیام های DPD:

پیام های DPD به دو صورت قابل ارسال هستند .

- Periodic : در این حالت مسیریاب به صورت منظم در فواصل زمانی تنظیم شده توسط تایمر، اقدام به ارسال DPD میکند که مزیت این روش کشف زودهنگام peer از دسترس خارج شده است

- On-demand: ارسال آپدیت های DPD در این حالت منوط به ترافیک موجود در شبکه است و در صورتی که تقاضایی برای ارسال ایجاد شود، مسیریاب اقدام به ارسال DPD مینماید و قبل از اینکه ترافیک را ارسال کند باید از صحت موجود بودن مسیریاب مقصد اطمینان حاصل کند. در صورتی که ترافیک برای ارسال وجود نداشته باشد DPD Hello هم ارسال نمیشود

تنظیم سرویس DPD :

با اعمال دستور اول در سطح پیکربندی سراسری این سرویس فعال میگردد و با اعمال دستور دوم غیرفعال میگردد

|

1 2 |

Zharf(config)# crypto isakmp keepalive <10-3600> [ <2-60> | on-demand | periodic ] Zharf(config)# no crypto isakmp keepalive |

انتخاب عددی در بازه 10 تا 3600 ثانیه جهت تعیین فواصل زمانی بین ارسال بسته های KeepAlive است

انتخاب عددی در بازه 2 تا 60 ثانیه جهت تعیین زمانی است که بسته های KeepAlive به مقصد نرسیده انده و باید مجددا ارسال شوند.

مثال :

دستور زیر تنظیم DPD در حالت On-Demand است که در این حالت زمانی که نیاز به ارسال بسته DPD باشد مسیریاب در هر 10 ثانیه اقدام به ارسال آن میکند (برای غیرفعالسازی از دستور دوم استفاده میشود)

|

1 2 |

Zharf(config)# crypto isakmp keepalive 10 on-demand Zharf(config)# no crypto isakmp keepalive 10 on-demand |

مثال :

دستور زیر تنظیم DPD در حالت Periodic است که در این حالت مادامی که ارتباط IPSec بین دو مسیریاب برقرار است، مسیریاب در هر 10 ثانیه اقدام به ارسال بسته های DPD میکند (برای غیرفعالسازی از دستور دوم استفاده میشود)

|

1 2 |

Zharf(config)# crypto isakmp keepalive 10 Periodic Zharf(config)# no crypto isakmp keepalive 10 Periodic |

9-5. تنظیمات Tunneling

Tunneling یک مکانیزم انتقال داده از یک پروتکل درون پروتکلی دیگر است.

به بیان ساده تر با استفاده از این روش، یک بسته را درون بسته ی دیگر قرار میدهیم تا ارسال آن بر روی بستر خاصی انجام شود (Encapsulation هم نامیده میشود).

پروتکلی که ارسال و دریافت میشود را Passenger Protocol و پروتکلی که از طریق آن Passenger Protocol انتقال میابد را Transport Protocol مینامند. Tunnel در واقع یک اینترفیس مجازی است و مانند یک لینک نقطه به نقطه عمل میکنند که ابتدا و انتهای آن توسط مبدا Tunnel و مقصد Tunnel مشخص میشود. از مهمترین مزایای Tunneling میتوان به اتصال دو نقطه غیر IP توسط یک بستر IP اشاره کرد.

بطور مثال اتصال دو شبکه IPv6 از طریق اینترنت با استفاده از Tunneling روش مناسبی است زیرا بستر Internet، IPv4 میباشد.

در مسیریاب ژرف 4 حالت GRE ، IPIP، IPv6 و IPv6IP برای Tunneling پشتیبانی میشود.

از GRE برای ارسال بسته های پروتکل IP و پروتکلهای دیگر استفاده میشود. (در مسیریاب ژرف تنها IPv4)

IPIP تنها برای ارسال بسته های پروتکل IP از طریق IP به کار میرود.

از حالت IPv6 برای ارسال بسته های IPv4 استفاده میشود در حالیکه مبدا و مقصد از IPv6 استفاده میکنند.

و نهایتا حالت IPv6IP که عملکردی برخلاف حالت IPv6 دارد و از آن برای ارسال ترافیک IPv6 در بستر IPv4 استفاده میشود.

Tunnel های از نوع GRE مشابه VPN هستند. دلیل تشابه GRE و VPN این است که از لحاظ فنی، Tunnel نوع GRE یک نوع خاص از VPN است (با این تفاوت که در GRE از رمزگذاری استفاده نمیشود). چنانچه GRE Tunnel توسط یکی از پروتکلهای رمزنگاری، رمزگذاری شود، میتوان از آن به عنوان VPN استفاده کرد. در عمل نیز پروتکل PPTP برای ساخت Tunnel های VPN، از GRE استفاده میکند.

بر خلاف IPSec که نمیتواند ترافیکهای multicast را رمزگذاری کند، GRE این توانایی را دارد که همانند اینترفیس های فیزیکی، بستههای multicast را عبور دهد.

پیکربندی GRE Tunnel با ساخت یک اینترفیس Tunnel آغاز میشود که یک اینترفیس مجازی است. پس از ساخت این اینترفیس، باید نقاط انتهایی Tunnel را برای این اینترفیس پیکربندی نمایید.

در این بخش دستورات مربوط به پیکربندی GRE آورده شده است.

|

1 2 |

ZHARF(config)#interface tunnel number ZHARF(config)#no interface tunnel number |

برای ایجاد و یا پیکربندی اینترفیس منطقی مربوط به Tunnel از دستور بالا در سطح پیکربندی سراسری استفاده میشود. بعد از اعمال دستور فوق وارد سطح پیکربندی اینترفیس شده و میتوانیم تنظیمات مربوط به Tunnel را در آن انجام دهیم.

برای حذف اینترفیس Tunnel از شکل no دستور استفاده میشود.

|

1 2 |

ZHARF(config-if)#description string ZHARF(config-if)#no description |

برای ثبت توضیحات مربوط به Tunnel از دستور فوق در سطح پیکربندی اینترفیس استفاده می شود. به منظور حذف توضیحات از شکل no دستور استفاده می شود.

|

1 2 |

ZHARF(config-if)# tunnel source ip-address ZHARF(config-if)# no tunnel source |

از این دستور برای مشخص کردن آدرس IP واقعی مبدا Tunnel استفاده میشود. به منظور حذف آدرس از شکل no دستور استفاده می شود.

|

1 2 |

ZHARF(config-if)# tunnel destination ip-address ZHARF(config-if)# no tunnel destination |

از این دستور برای مشخص کردن آدرس IP واقعی مقصد Tunnel استفاده میشود. به منظور حذف آدرس از شکل no دستور استفاده می شود.

5-9-1. نحوه پیاده سازی Tunnel Modeهای مسیریاب ژرف

GRE

ورود به سطح پیکربندی اینترفیس Tunnel

|

1 |

Zharf(config)# interface tunnel <0-32767> |

حذف اینترفیس Tunnel

|

1 |

Zharf(config)# no interface tunnel <0-32767> |

تعیین حالت GRE برای اینترفیس Tunnel

|

1 |

Zharf(config-if)# tunnel mode gre |

حذف حالت GRE

|

1 |

Zharf(config-if)# no tunnel mode |

تعیین آدرسIP اینترفیس Tunnel

|

1 |

Zharf(config-if)# ip address ip-address subnet-mask |

حذف آدرس IP اینترفیس Tunnel

|

1 |

Zharf(config-if)# no ip address |

تعیین مبدا اینترفیس Tunnel

|

1 |

Zharf(config-if)# tunnel source ip-address |

حذف مبدا اینترفیس Tunnel7

|

1 |

Zharf(config-if)# no tunnel source |

تعیین مقصد اینترفیس Tunnel

|

1 |

Zharf(config-if)# tunnel destination ip-address |

حذف مقصد اینترفیس Tunnel

|

1 |

Zharf(config-if)# no tunnel destination |

IPIP

تمامی تنظیمات مانند حالت GRE است، تنها بجای دستور tunnel mode gre، از دستور tunnel mode ipip استفاده میشود.

IPV6 (IPV4 over IPv6)

ورود به سطح پیکربندی اینترفیس

|

1 |

Zharf(config)# interface tunnel <0-32767> |

حذف اینترفیس Tunnel

|

1 |

Zharf(config)# no interface tunnel <0-32767> |

تعیین حالت IPv6 برای اینترفیس Tunnel

|

1 |

Zharf(config-if)# tunnel mode ipv6 |

حذف حالت IPv6

|

1 |

Zharf(config-if)# no tunnel mode |

تعیین آدرس IP اینترفیس Tunnel

|

1 |

Zharf(config-if)# ip address ip-address subnet-mask |

حذف آدرس IP اینترفیس Tunnel

|

1 |

Zharf(config-if)# no ip address |

تعیین آدرس IPv6 مبدا اینترفیس Tunnel

|

1 |

Zharf(config-if)# tunnel source ipv6-address |

حذف آدرس IPv6 مبدا اینترفیس Tunnel

|

1 |

Zharf(config-if)# no tunnel source |

تعیین آدرس IPv6 مقصد اینترفیس Tunnel

|

1 |

Zharf(config-if)# tunnel destination ipv6-address |

حذف آدرس IPv6 مقصد اینترفیس Tunnel

|

1 |

Zharf(config-if)# no tunnel destination |

IPv6IP (IPV6 over IPv4)

ورود به سطح پیکربندی اینترفیس Tunnel

|

1 |

Zharf(config)# interface tunnel <0-32767> |

حذف اینترفیس Tunnel

|

1 |

Zharf(config)# no interface tunnel <0-32767> |

تعیین حالت IPv6IP برای اینترفیس Tunnel

|

1 |

Zharf(config-if)# tunnel mode ipv6ip |

حذف حالت IPv6IP

|

1 |

Zharf(config-if)# no tunnel mode |

تعیین آدرس IPv6 اینترفیس Tunnel

|

1 |

Zharf(config-if)# ipv6 address ipv6-address |

حذف آدرس IPv6 اینترفیس Tunnel

|

1 |

Zharf(config-if)# no ipv6 address |

تعیین آدرس IP مبدا اینترفیس Tunnel

|

1 |

Zharf(config-if)# tunnel source ip-address |

حذف آدرس IP مبدا اینترفیس Tunnel

|

1 |

Zharf(config-if)# no tunnel source |

تعیین آدرس IP مقصد اینترفیس Tunnel

|

1 |

Zharf(config-if)# tunnel destination ip-address |

حذف آدرس IP مقصد اینترفیس Tunnel

|

1 |

Zharf(config-if)# no tunnel destination |

با دستورات show ip interface brief، show ip interface tunnel و show run میتوان اینترفیس اطلاعات مربوط به اینترفیس Tunnel و پیکربندی های آن را مشاهده کرد و در صورت نیاز آن را عیب یابی کرد.

10-5. تنظیمات L2TP

یک پروتکل استاندارد برای Tunneling بین ترافیک های لایه ی 2 و 3 است. دلیل پرکاربرد بودن این پروتکل این است که بین تمام ترافیک های لایه 2 و سایر ترافیک های لایه 3 ارتباط برقرار میکند

یکی از موارد استفاده از L2TP به اشتراک گذاشتن منابع و زیر ساخت های بین دو شرکت که فاصله ی زیادی دارند، است.

این پروتکل یک پروتکل لایه ی 2 است، که نمیتواند حالت امن را برای ارتباط ایجاد کند. به همین دلیل به کمک IPsec میتوان این شرایط را ایجاد کرد و یک Tunnel امن برای عبور بسته ها پیکربندی کرد

دستورات لازم برای پیکربندی L2TP :

تمامی دستورات پیاده سازی شده برای این سرویس جاری در سطح پیکربندی سراسری و سطح پیکربندی VPDN قرار دارند

- فعال و غیر فعال کردن سرویس vpdn

|

1 |

Zharf(config)# vpdn enable |

2. ایجاد یک اینترفیس مجازی به جهت برقراری Tunnel L2TP بین سرور و سرویس گیرنده

با استفاده از دستور زیر می توانیم یک اینترفیس مجازی با شناسه ای بین 1 تا 200 برای مسیریاب ژرف تعریف کنیم. با اجرای صحیح دستور با وارد سطح پیکربندی اینترفیس خواهیم شد

|

1 |

Zharf (config)# interface virtual¬-template <1¬-200> |

با اجرای دستور زیر می توان به اینترفیس ایجاد شده IP اختصاص دهید

|

1 |

Zharf (config¬-if)# ip address ip-address subnet-mask |

دستور زیر تعیین کننده ی آدرس IP سرویس گیرنده ی L2TP است که مطابق دستور از بازه ی تعریف شده در Poll انتخاب خواهد شد

|

1 |

Zharf(config¬-if)# peer default ip address pool pool-name |

دستور زیر نوع احراز هویت ارتباط را مشخص میکند. که مسیریاب ژرف از ms-chap-v2 پشتیبانی می کند.

|

1 |

Zharf(config-if)# ppp authentication ms-chap-v2 callin |

با استفاده از دستور زیر می توان برای peer ، آدرس DNS تعیین کرد

|

1 |

Zharf(config¬if)# ppp ipcp dns primary-dns-address secondary-dns-address |

3. تعریف یک گروه VPDN

|

1 |

Zharf(config)# vpdn¬-group name |

name : نلم دلخواه برای گروه VPDN . این نام باید کمتر از هفت کاراکتر باشد. در غیر این صورت با پیغام خطا زیر مواجه می شوید.

|

1 |

%VPDN name too long, >6 characters |

در ادامه بعد از اعمال این دستور، وارد سطح پیکربندی vpdn خواهید شد :

|

1 |

Zharf (config¬-vpdn)# |

تنظیم نام کاربری و رمزعبور برای احراز هویت تونل L2TP

|

1 |

Zharf (config¬-vpdn)# username username password password |

نمونه:

|

1 |

Zharf(config-vpdn)# username u1 password p1 |

با استفاده از دستور بالا می توانیم نام کاربری و کلمه عبور معتبر برای احراز هویت تونل L2TP اختصاص دهیم

با استفاده ی چند باره از این دستور می توان چند نام کاربری و کلمه عبور ایجاد کنیم همچنین در نظر داشته باشید که قادر به تعریف چند نام کاربری یکسان با کلمه عبور مختلف نیستید که در صورت استفاده مجدد از یک نام کاربری، کلمه عبور وارد شده در دستور آخر، جایگزین کلمه عبور نام کاربری موجود می شود.

مشخص کردن نوع اتصال

|

1 |

Zharf (config¬-vpdn)#accept-¬dialin |

با استفاده از دستور بالا وارد زیرسطح پیکربندی vpdn accept dialin میشویم که در این زیرسطح میتوان تنظیمات مربوط به اتصالات را تنظیم کنیم

نمونه :

|

1 |

Zharf (config_¬vpdn_¬acc¬-in)# |

مشخص کردن پروتکل ارتباطی برای اتصال

|

1 |

Zharf (config-¬vpdn-¬acc-¬in)# protocol l2tp |

اختصاص اینترفیس مجازی تعریف شده به گروه VPDN برای Tunnel L2TP

|

1 |

Zharf(config¬-vpdn¬-acc¬in)# virtual¬-template <1¬-200> |

تنظیمات فوق برای L2TP فاقدIPsec درنظر گرفته شده است.

در صورتی نیاز به Ipsec به همراه L2TP ، از تنظیمات و پیکربندی های زیر استفاده میشود:

فعال و غیر فعال کردن IPSec بر روی سرویس

|

1 |

Zharf(config)# vpdn crypto enable |

در صورت اعمال این دستور نیاز است نشست IPSec برای برقراری ارتباط بین سرویس گیرنده و سرور انجام شود که نیاز به اعمال دستور زیر می باشد

|

1 |

Zharf (config)# crypto isakmp key key address ip-address |

پارامتر key معرف همان کلید pre-shared برای برقراری نشست ISAKMP بین سرویس گیرنده و سرور را مشخص میکند که باید در هر دو یکسان باشد.

پارامتر ip–address آدرس فیزیکی Peer را مشخص می کند.

11-5. پیکربندی سرویس SNMP

Simple Network Management Protocol یا همان SNMP پروتکل پرکاربرد برای مدیریت شبکه است. از SNMP برای جمع آوری اطلاعات مربوط به پیکربندی ها و تجهیزات شبکه مانند سرورها، پرینترها، سوییچ ها و مسیریاب ها، بر اساس آدرس های IP، استفاده می شود.

SNMP در واقع یک پروتکل لایه Application است که برای تبادل اطلاعات مدیریتی بین تجهیزات شبکه استفاده می شود.

بطور کلی نحوه کار SNMP بدین شکل است که یک Agnet (ویژگیست که روی سرویس گیرنده ها نصب و فعال شده تا اطلاعات آنها را جمع آوری کرده و به سرور بفرستد) اطلاعات سرویس گیرنده ها را به SNMP Manger ارسال کرده و سرور SNMP این اطلاعات را مانیتور میکند

1-11-5. دستورات community

|

1 2 |

ZHARF(config)# snmp-server community community-string [ ro | rw ] ZHARF(config)# no snmp-server community community-string |

جهت تعریف community و یا تغییر آن از این دستور در سطح پیکربندی سراسری استفاده میشود

community در نسخه های SNMPv1 و SNMPv2c جهت دسترسی به پروتکل تعریف و مورد استفاده قرار می گیرد. در نسخه های ذکر شده ابتدا رشته های community مورد نظر با دسترسی های خاص تعریف و سپس کاربران از طریق این رشته ها اطلاعات را از سیستم هدف استخراج می نمایند. جهت حذف community از شکل no دستور استفاده می شود.

توضیح پارامترهای این دستور در زیر آورده شده است:

community-string: رشته ای است که توسط آن نام community را تعریف می نماییم و دسترسی ها از طریق همین نام صورت می گیرد. این پارامتر اجباری است.

[ ro | rw ]: این پارامتر نوع دسترسی خواندنی یا نوشتنی را تعیین می کند. جهت دسترسی فقط خواندنی از گزینه ro و جهت تعیین دسترسی خواندنی-نوشتنی از گزینه rw استفاده نمایید. این پارامتر اختیاری است و پیش فرض آن ro می باشد.

مثال:

|

1 |

ZHARF(config)# snmp-server community rwComm rw |

community با نام rwComm تعریف شده است که دسترسی آن از نوع خواندنی-نوشتنی می باشد.

|

1 |

ZHARF(config)# snmp-server community defaultComm |

community با نام defaultComm تعریف شده است که دسترسی آن به صورت صریح تعریف نشده است، بنابراین دسترسی پیش فرض که فقط خواندنی می باشد به آن اختصاص داده شده است.

|

1 |

ZHARF(config)# no snmp-server community rwComm |

community با نام rwComm حذف می گردد. پس از حذف این community، امکان استفاده از آن برای دسترسی به SNMP ممکن نمی باشد.

2-11-5. دستورات گروه

|

1 2 |

ZHARF(config)# snmp-server group group-name { v1 | v2c | v3 [ auth | noauth | priv ] } { read | write } ZHARF(config)# no snmp-server group <group_name> {v1|v2c|v3 [auth|noauth|priv]} |

جهت تعریف گروه و یا به روز رسانی آن، از شکل کلی دستور بالا استفاده می شود.

گروه در نسخهی SNMPv3 جهت تعیین دسترسی کاربر نسخه ۳ مورد استفاده قرار می گیرد. جهت حذف گروه از شکل no دستور استفاده می شود.

توضیح پارامترهای این دستور در زیر آورده شده است:

group–name: رشته ای است که توسط آن نام گروه را تعریف می نماییم. این پارامتر اجباری است.

{v1 | v2c | v3}: این پارامتر نسخه ای که گروه برای آن تعریف شده است را مشخص می نماید. در صورتی که نسخه 3 پروتکل SNMP انتخاب گردد، سوییچ های بعدی برای تعیین نوع امنیت گروه هستند

{auth|noauth|priv}: در صورتی که در دستور مشخص شده باشد که گروه برای نسخه 3 پروتکل SNMP مورد استفاده قرار می گیرد، توسط این پارامتر می توان نوع امنیت گروه را مشخص کرد . این پارامتر اجباری است. انتخاب هر یک از گزینه ها در زیر توضیح داده شده است:

auth: در صورتی که این گزینه انتخاب گردد، مشخص می گردد که برای دسترسی به اطلاعات SNMP باید حتما تشخیص هویت صورت گیرد.یعنی نوع امنیت گروه دارای احراز هویت است

noauth: در صورتی که گزینه noauth انتخاب گردد جهت دسترسی به اطلاعات SNMP لازم به احراز هویت نمی باشد. یعنی نوع امنیت گروه فاقد احراز هویت است

priv: در صورتی که گزینه priv انتخاب گردد، علاوه بر لزوم احراز هویت برای دسترسی به اطلاعات SNMP ، رمزنگاری اطلاعات تبادلی نیز صورت میگیرد می شوند. یعنی نوع امنیت گروه هم دارای احراز هویت است و هم رمزنگاری

{read | write}: این پارامتر نوع دسترسی کاربر SNMP را مشخص می نماید. در صورت انتخاب read دسترسی از نوع فقط خواندنی تعیین میشود و در صورت انتخاب write دسترسی از نوع خواندنی-نوشتنی می گردد. این پارامتر اختیاری است و در حالت پیش فرض از نوع read می باشد.

مثال:

|

1 |

ZHARF(config)# snmp-server group grp3 v3 auth read |

گروه با نام grp3 برای SNMPv3 تعریف شده است که جهت دسترسی به اطلاعات باید احراز هویت صورت بگیرد و دسترسی آن از نوع خواندنی می باشد.

|

1 |

ZHARF(config)# no snmp-server group grp3 v3 auth |

گروه با نام grp3 حذف می گردد.

3-11-5. دستورات کاربر

|

1 2 |

ZHARF(config)# snmp-server user user-name group-name { v1 | v2c | v3 { auth { md5 | sha } authentication-password { priv { aes | des } privacy-password } } } ZHARF(config)# no snmp-server user user-name group-name {v1 | v2c | v3} |

جهت تعریف کاربر و یا به روز رسانی آن، از شکل کلی دستور بالا استفاده می کنیم. مفهوم کاربر در SNMPv3 تعریف میشود اما می توان روی نسخه های 1 و 2c پروتکل SNMP نیز کاربر را تعریف نمود. جهت حذف کاربر از شکل no دستور استفاده می شود.

توضیح پارامترهای این دستور در زیر آورده شده است:

user–name: رشته ای است که توسط آن نام کاربری را تعریف می نماییم. این پارامتر اجباری است.

group-name: رشته ای است که توسط آن نام گروه را تعریف می نماییم. این پارامتر اجباری است.

{v1 | v2c | v3}: این پارامتر نسخه ی کاربر SNMP را مشخص می نماید. در صورتی که کاربر SNMPv3 باشد، در ادامه سوییچ هایی که وجود دارند برای تعیین پارامترهای امنیتی کاربر هستند:

auth: در صورتی که در دستور مشخص شده باشد که کاربر SNMPv3 می باشد، توسط این پارامتر می توان تعیین نمود که دسترسی به اطلاعات از طریق پروتکل SNMP برای این کاربر با شرط احراز هویت صورت بگیرد. این پارامتر اختیاری می باشد.

در صورتی که گزینه اختیاری auth انتخاب گردد:

{md5 | sha}: توسط این گزینه نوع الگوریتم احراز هویت تعیین می گردد. الگوریتم احراز هویت می تواند MD5 یا SHA انتخاب گردد.

authentication–password: رشته ای که توسط آن احراز هویت صورت می پذیرد. در واقع رمز عبور یا کلید احراز هویت است

priv: در صورتی که در دستور مشخص شده باشد که کاربر SNMPv3 می باشد، توسط این پارامتر می توان تعیین نمود که دسترسی به اطلاعات از طریق پروتکل SNMP برای این کاربر با شرط احراز هویت صورت بگیرد و بسته های تبادلی رمزنگاری گردند. این پارامتر اختیاری می باشد.

در صورتی که گزینه اختیاری priv انتخاب گردد:

{aes | des}: توسط این گزینه نوع الگوریتم رمزنگاری تعیین می گردد. الگوریتم رمزنگاری می تواند AES یا DES انتخاب گردد.

privacy–password: رشته ای که توسط آن کلید رمزنگاری تعیین می گردد. در واقع رمز عبور یا کلید رمزنگاری است

مثال:

|

1 |

ZHARF(config)# snmp-server user usr3 grp3 v3 auth md5 usr3pass |

کاربر SNMPv3 با نام usr3 تعریف شده است که جهت دسترسی به اطلاعات باید احراز هویت صورت بگیرد .

|

1 |

ZHARF(config)# snmp-server user usr3p grp3p v3 auth sha usr3pass priv AES usr3pass |

کاربر SNMPv3 با نام usr3p تعریف شده است که جهت دسترسی به اطلاعات باید احراز هویت صورت بگیرد و اطلاعات تبادلی رمزنگاری می گردند .

|

1 |

ZHARF(config)# no snmp-server user usr3 grp3 v3 |

گروه با نام usr3 حذف می گردد.

|

1 |

ZHARF(config)# no snmp-server |

با اجرای این دستور تمامی تنظیمات SNMP غیرفعال می گردد. با زدن اولین دستور snmp–server تنظیمات غیرفعال شده دوباره فعال می گردند.

4-11-5. فعال سازی ارسال Trapهای SNMP از طریق host

توسط دستور زیر Trap های موجود در مسیریاب ژرف به میزبان تعیین شده ارسال میشوند

|

1 |

Zharf(config)# snmp-server host ip-address [community-string/informs/traps] snmp |

برای غیر فعالسازی دستور فوق از شکلno آن استفاده میکنیم

|

1 |

Zharf(config)# no snmp-server host [host-ip:port] [community-string/informs/traps] snmp |

جهت فعال سازی ارسال Trap ها از دستور زیر استفاده مینماییم

|

1 |

Zharf(config)# snmp-server enable traps snmp { authentication | linkupdowns } |

به منظور غیرفعال سازی ارسال Trap به سمت سرور SNMP از دستور زیر استفاده مینماییم

|

1 |

Zharf(config)# no snmp-server enable traps snmp { authentication | linkupdowns } |

Trap های ارسالی از سمت روتر در زیر توضیح داده شده اند:

Authentication : Trap های مرتبط به احراز هویت و شکل گیری ارتباطات (نظیر ارتباطات همسایگی ) از سمت مسیریاب به سرور SNMP ارسال میگردد

Linkupdowns : در صورتی که اینترفیس تغییر وضعیت به حالت UP و Down دهند از سمت مسیریاب به سرور SNMP، Trap ارسال میگردد

نمایش وضعیت سرویس SNMP

در این بخش مجموعه دستوراتی که می توان برای بررسی وضعیت بخش های مختلف سرویس SNMP به کار برد، توضیح داده شده است.

|

1 |

Zharf# show snmp community |

جهت نمایش community های تعریف شده از این دستور نمایشی در سطح EXEC Privilege استفاده میشود

مثال:

|

1 2 3 4 5 6 7 8 9 |

ZHARF# show snmp community Community name: test Community Index: ZHARF0 Community SecurityName: test storage-type: nonvolatile active Community name: rwComm Community Index: ZHARF1 Community SecurityName: rwComm storage-type: nonvolatile active |

توضیح فیلدهای نمایش داده شده در زیر آورده شده است:

Community name: نام community را نمایش می دهد.

Community Index: شاخص community را نشان می دهد.

Community SecurityName: نام community که از طریق آن به پروتکل SNMP دسترسی ایجاد می گردد را نمایش می دهد که در اینجا با نام community یکسان است.

storage-type: نشان می دهد که تنظیمات بر روی حافظه فرار و حافظه موقتی ذخیره شده است یا بر روی حافظه غیرفرار و دایمی که تنظیمات پس از خاموش و روشن شدن دستگاه نیز باقی می مانند.

|

1 |

Zharf# show snmp group |

جهت نمایش گروه های تعریف شده از این دستور نمایشی در سطح EXEC Privilege استفاده میشود

مثال:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

ZHARF# show snmp group groupname: grp1 security model: v1 view: write row status: active groupname: defaultGrp2 security model: v2c view: read row status: active groupname: grp3 security model: v3 view: read row status: active |

توضیح فیلدهای نمایش داده شده در زیر آورده شده است:

groupname: نام گروه را نمایش می دهد.

security model: نسخه SNMP را که این گروه برای آن تعریف شده است، تعیین می کند.

view: نوع دسترسی گروه SNMP تعریف شده را مشخص می نماید.

row status: وضعیت برقراری گروه و امکان استفاده از آن را نمایش می دهد.

|

1 |

Zharf# show snmp user [ user-name ] |

جهت نمایش کلیه کاربران تعریف شده و یا کاربر خاص از این دستور نمایشی در سطح EXEC Privilege استفاده میشود

نکته: اطلاعات مربوط به کاربران SNMPv3 که باید حتما احراز هویت روی آن ها صورت بگیرد را تنها از این طریق می توان مشاهده کرد و اطلاعات اینگونه کاربران با استفاده از دستور show running-config نمایش داده نمی شود.

مثال:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 |

ZHARF# show snmp user User name: usr1 storage-type: nonvolatile active Authentication Protocol: None Encryption Protocol: None Group-name: grp1 User name: usr3 storage-type: nonvolatile active Authentication Protocol: MD5 Encryption Protocol: None Group-name: grp3 User name: usr3p storage-type: nonvolatile active Authentication Protocol: SHA Encryption Protocol: AES Group-name: grp3p ZHARF# show snmp user usr1 User name: usr1 storage-type: nonvolatile active Authentication Protocol: None Encryption Protocol: None Group-name: grp1 |

توضیح فیلدهای نمایش داده شده در زیر آورده شده است:

User name: نام کاربر را نمایش می دهد.

storage-type: نشان می دهد که تنظیمات بر روی حافظه فرار و حافظه موقتی ذخیره شده است یا بر روی حافظه غیرفرار و دایمی که تنظیمات پس از خاموش و روشن شدن دستگاه نیز باقی می مانند.

Authentication Protocol: الگوریتم مورد استفاده جهت احراز هویت را نمایش می دهد.

Encryption Protocol: الگوریتم مورد استفاده جهت رمزنگاری را نمایش می دهد.

Group-name: نام گروهی که کاربر به آن تعلق دارد را نمایش می دهد.